Par : Neel Baronia

La « divulgation nulle de connaissance » (DNC) est maintenant un terme de l’industrie qui englobe de nombreuses sous-catégories de calcul chiffré : DNC véritable, calcul multipartite (CMP), chiffrement totalement homomorphe, environnement d’exécution de confiance et plus encore. Dans tous les cas, l’aperçu suivant se limite à la DNC, bien que les autres catégories méritent d’être explorées de manière plus approfondie.

Dans le cas précis de la DNC, nous entrevoyons que les gens pourraient ne pas bien comprendre (et sous-évaluer de ce fait) la proposition de valeur qu’elle a à offrir. Cette mauvaise compréhension, sans oublier l’accélération du rendement et la réduction des courbes de coûts, devrait, espérons-le, mener à la création de valeur de novo dans un avenir proche (horizon d’un à trois ans). Bien que le marché actuel des preuves à divulgation nulle de connaissance (PDNC) semble surtout pertinent pour le milieu des chaînes de blocs, le marché accessible des PDNC pourrait s’étendre bien au-delà des applications de cryptographie. Dans les prochaines lignes, nous allons explorer les systèmes mécanique et économique des PDNC et les domaines d’applications que Tower Research Ventures envisage d’explorer.

Qu’est-ce qu’une PDNC?

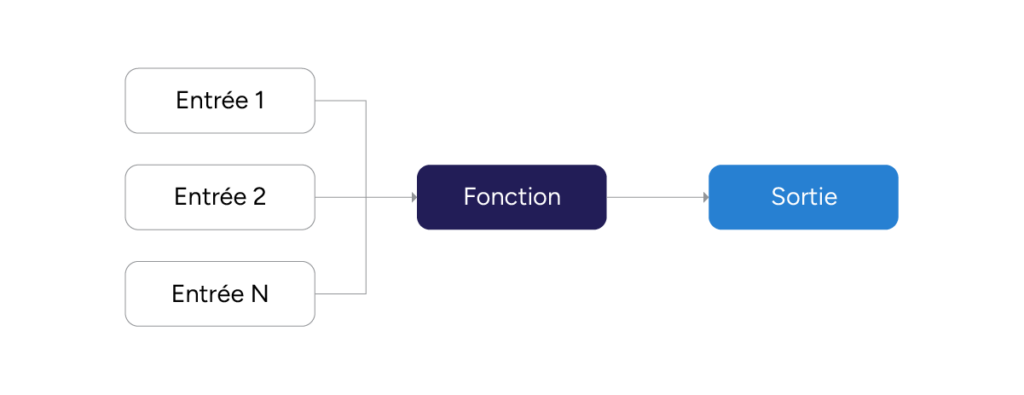

Fondamentalement mal comprises, les PDNC sont victimes de nombreuses idées fausses. D’un point de vue global, considérez-les comme tout calcul arbitraire autre que la DNC qui comporte une série de données d’entrée (appelées arguments), d’opérations (appelées fonctions) et de données de sortie.

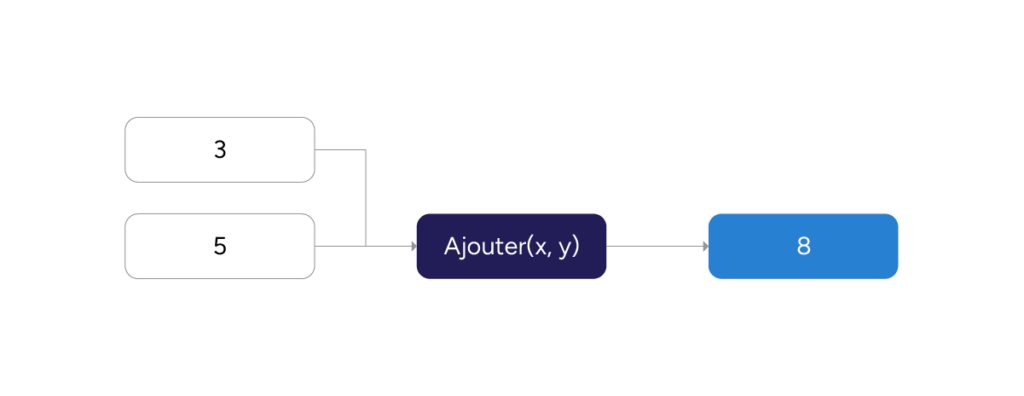

Par exemple, voici à quoi ressemblerait la création d’une simple fonction d’ajout à créer :

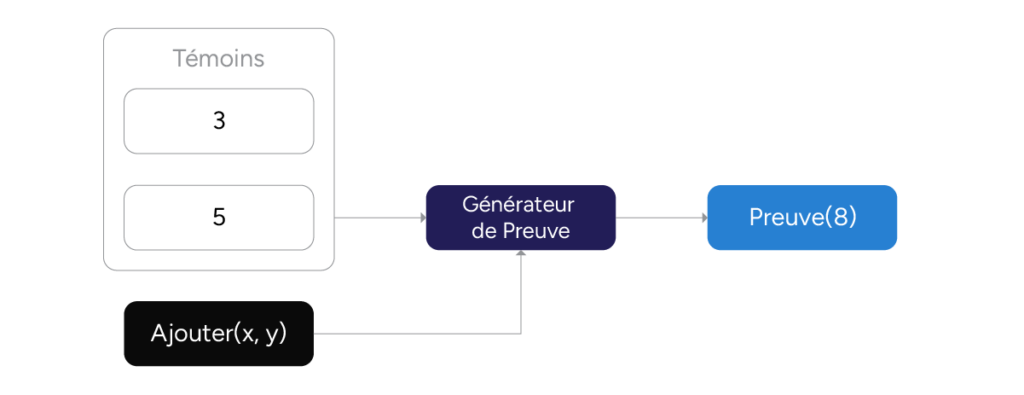

Les PDNC offrent des avantages en matière de vérification et d’échange de renseignements. Supposons qu’Alice demande à Robert de vérifier chaque étape du processus (p. ex., données d’entrée initiales de 3 et 5, la fonction d’ajout et les données de sortie de 8). Elle peut simplement envoyer les données d’entrées et la fonction à Robert. Si la fonction est déterministe, Robert peut l’exécuter pour vérifier les résultats. Cependant, si Alice souhaite masquer des renseignements, que ce soit une partie ou la totalité des données d’entrée, ou littéralement la fonction, tout en prouvant à Robert que la donnée de sortie est 8, elle devra utiliser un type de PDNC. Officiellement, Alice devra créer une « preuve » de son calcul à envoyer au vérificateur sans révéler de renseignements sur le « témoin » (l’ensemble d’objets qu’elle souhaite masquer).

Techniquement, les témoins ou les preuves peuvent aider l’utilisateur à masquer tout type ou quantité de renseignements, que ce soit un argument ou un ensemble d’arguments, n’importe quel nombre de fonctions, voire la donnée de sortie. Le seul facteur limitatif constitue la complexité de la preuve elle-même, qui est mise à l’échelle selon le nombre d’opérations nécessaires pour exécuter le processus.

Sachez que la DNC se différencie du chiffrement. Le chiffrement consiste habituellement en un transfert de renseignements appuyé par certaines présomptions de confiance, que ce soit les points de départ et d’arrivée du transfert ou la méthode même de transfert. En revanche, une preuve de DNC entraîne le transfert de connaissances de quelque chose. Il s’agit d’une distinction essentielle pour faire des offres de chiffrement une mise à disposition principale (confidentialité ou sécurité), tandis qu’une DNC offre deux mises à disposition principales (confidentialité ou sécurité et concision). La concision en est une forme nouvelle, et le principal élément sous-estimé au sujet des PDNC.

- Confidentialité : Cette mise à disposition est assez simple. La capacité de masquer des renseignements (par chiffrement ou à l’intérieur d’un témoin) favorise les garanties de confidentialité requises par les technologies telles que le traitement des paiements, la messagerie, etc.

- Concision : Dans ce contexte, vous n’avez pas à recalculer les preuves que vous recevez (vous ne pouvez pas recalculer ces preuves en raison de leur nature confidentielle). Imaginez une course à relais. Pour qu’Alice puisse remettre un bâton à Robert, elle doit travailler (courir vers Robert), puis Robert doit travailler (courir vers le prochain participant), mais il n’a pas à refaire le travail d’Alice, même si sa course n’est pas exécutée en privé. C’est à ce point que toute la valeur des PDNC devrait se révéler. Si les algorithmes de compression visent à réduire au minimum l’empreinte et la perte de données, les PDNC visent à réduire au minimum les calculs répétés. C’est comme une compression pour le calcul plutôt que pour les données. Même si les données d’entrée et la fonction sont publiques, les PDNC peuvent être précieuses si la vérification d’une preuve est moins coûteuse que le calcul initial. Prenons un exemple simple. Si 100 personnes doivent résoudre une énigme et qu’une personne prouve le bien-fondé d’une réponse, les 99 autres n’ont pas à la résoudre aussi. C’est particulièrement utile pour les calculs à effectuer collectivement.

Pourquoi les PDNC ne sont-ils pas déjà répandus?

Si les PDNC sont vraiment une forme de compression computationnelle, il s’agit probablement d’une infrastructure importante pour tous les types de développeurs, et non pas seulement pour ceux qui s’échangent de l’argent magique sur Internet. On peut se demander avec raison pourquoi les PDNC ne se trouvent pas littéralement partout (particulièrement en constatant à quel point le chiffrement standard est devenu omniprésent). Le problème avec les PDNC : ils sont complexes à créer et les calculs sont coûteux. Le processus normal de génération d’une preuve peut être illustré par ce qui suit :

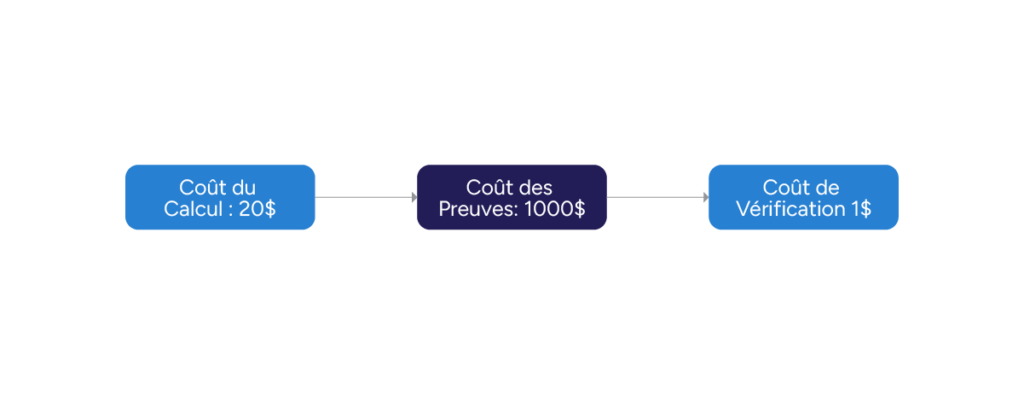

Le coût du calcul initial est fixe, que l’on choisisse de s’arrêter là ou d’alimenter le calcul dans un PDNC. Le coût pour la vérification de la preuve est également négligeable. Si nous n’utilisons pas uniquement les PDNC plus fréquemment, c’est surtout l’étape de la preuve qui en est la cause. Jusqu’à maintenant, cette étape était trop coûteuse et trop compliquée pour servir de primitive utile. Cependant, quelques progrès récents dans l’écosystème ont mené à des évolutions pour les deux facteurs :

- Fini la complexité : Au cours de la dernière année, des groupes comme Succinct, Risc0, Jolt et d’autres ont lancé des machines virtuelles de DNC (MVDNC) qui vous permettent de prendre tout code écrit « normal » en Rust et de le compiler dans une PDNC. Avant l’arrivée de ces produits, pour prouver une fonction comme l’ajout susmentionné, vous deviez « écrire un circuit » dans un langage très ésotérique comme Circom. Cette méthode était à la fois chronophage et spécifique. Maintenant, les acteurs en mesure de créer des PDNC devraient s’étendre des cryptographes à quiconque sait écrire un code en Rust, à l’image du pas franchi lorsque le protocole d’application GPT3 a permis que le public de l’apprentissage machine s’étale des chercheurs aux développeurs moins spécialisés.

- Baisse (relative) des coûts : Ce facteur est probablement plus important, mais plus difficile à mesurer. De nos jours, la différence computationnelle entre une opération standard et une PDNC de cette opération est énorme, mais le coût est essentiellement fixe. De ce fait, il est économiquement viable de générer la preuve uniquement lorsque son coût amorti sur le nombre de vérifications est moins élevé que le calcul en série. Voici un exemple simple : si certains calculs coûtent 20 $, la génération d’une preuve coûte 1 000 $ et la vérification coûte 1 $; il est logique de générer une preuve seulement si la vérification a lieu plus de 50 fois environ (1 000/20).

Ce rapport coût de la preuve-coût du calcul correspond à ce que Wei Dai (investisseur chez 1kx) appelait K(appa) dans son allocution sur le coût de la vérifiabilité. Ce paramètre n’a pas encore été reconnu à l’échelle du secteur, mais nous croyons qu’il s’agit d’un concept essentiel qui sera de plus en plus adopté. Actuellement, Wei Dai estime que le K(appa) est ≅ 10 000. Le coût supplémentaire d’un PDNC équivaut donc à un facteur multiplicateur de 10 000. Techniquement, chaque calcul peut présenter une complexité différente de la preuve selon les opérations (il peut être plus coûteux de prouver la multiplication que l’ajout, par exemple), ce qui signifie que K renvoie davantage à une distribution qu’à un nombre fixe. De plus, tout comme l’écosystème dans le cas du processeur graphique, vous pouvez réaliser des gains d’efficacité en fonction du matériel visé par votre preuve, ainsi que des accélérations logicielles de ce matériel, notamment CUDA. Snarkify, société de portefeuille de Tower Research Ventures, est un chef de file en optimisation de logiciels haute performance pour les PDNC. À la dernière édition de ZPrize, Snarkify a réalisé une accélération selon un facteur multiplicateur de 900 en matière de production de preuves de bout en bout à l’aide de processeurs graphiques, entraînant une réduction significative du coût de la vérification. Ingonyama, entreprise qui développe des ASIC pour les PDNC, estime une amélioration possible de performance de 10 à 100 fois grâce à l’optimisation matérielle pure observée.

Maintenant, tournons notre attention vers la chaîne d’approvisionnement de preuve. Le « coût d’une preuve » (son K, le temps de la produire et le coût financier de la produire) est divisé entre les nombreuses parties de la chaîne. Chaque partie peut représenter une contribution différente pour réduire ce coût total.

La chaîne d’approvisionnement à l’épreuve de la DNC

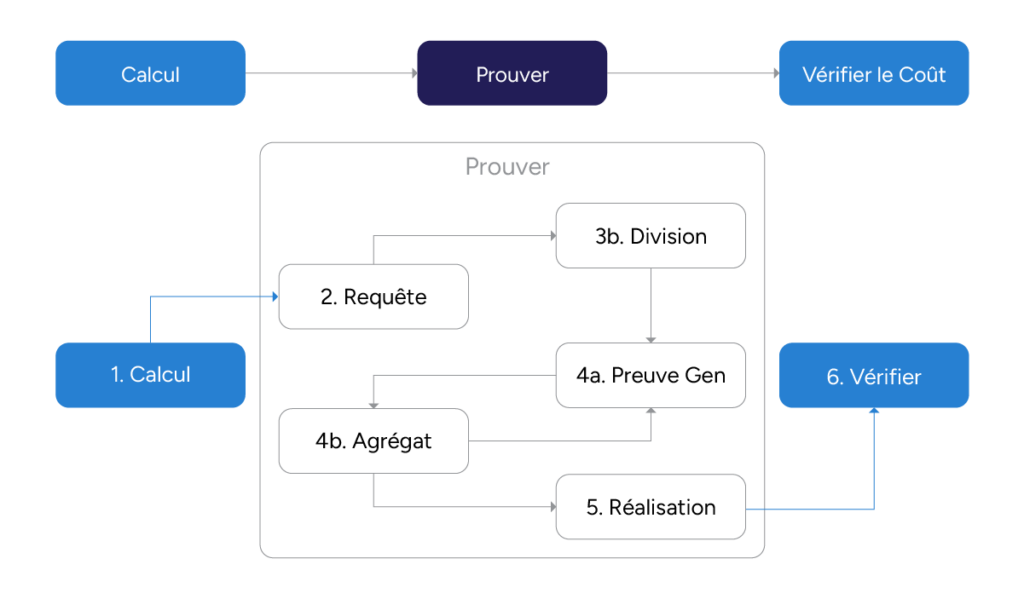

Examinons l’étape de la preuve :

Voici les étapes du processus :

- Alice veut une preuve pour un calcul. Alice peut choisir de construire elle-même l’ensemble de la PDNC ou de l’impartir à un fournisseur de preuve ou à un marché de fournisseurs.

- Alice décide d’envoyer sa preuve à un marché pour exécution. De nos jours, les gros marchés reposent sur les développeurs de MVDNC : Succinct, Risc0 et Gevulot pour n’en nommer que quelques-uns.

- Le marché recherche un démonstrateur pour exécuter la commande.

- Selon l’ampleur du calcul, le réseau de démonstrateurs pourrait ne pas être en mesure de trouver une personne pour prouver l’ensemble du travail.

- Si le calcul est divisé en petites tâches, le réseau utilise un logiciel exclusif pour déterminer la meilleure façon de diviser la preuve massive en sous-preuves, qu’il fractionne ensuite en plusieurs démonstrateurs.

- Ces démonstrateurs utiliseront une architecture MVDNC donnée pour faire le calcul et créer la preuve correspondante.

- Cette preuve de calcul pourrait être exécutée sur une unité centrale, un processeur graphique avec accélération de DNC (ce que Snarkify fait), ou des matrices FPGA personnalisées pour les PDNC, ce que Irreducible est en train de faire.

- Si la preuve a été initialement divisée, un agrégateur déploie les preuves individuelles jusqu’à atteindre une preuve principale du calcul initial. Nebra est un acteur de premier plan dans ce domaine.

- La preuve agrégée définitive est exécutée de nouveau pour Alice.

- Alice peut maintenant remettre la preuve à Robert, qui peut la vérifier officieusement.

Dans la chaîne d’approvisionnement, qui fait de l’argent?

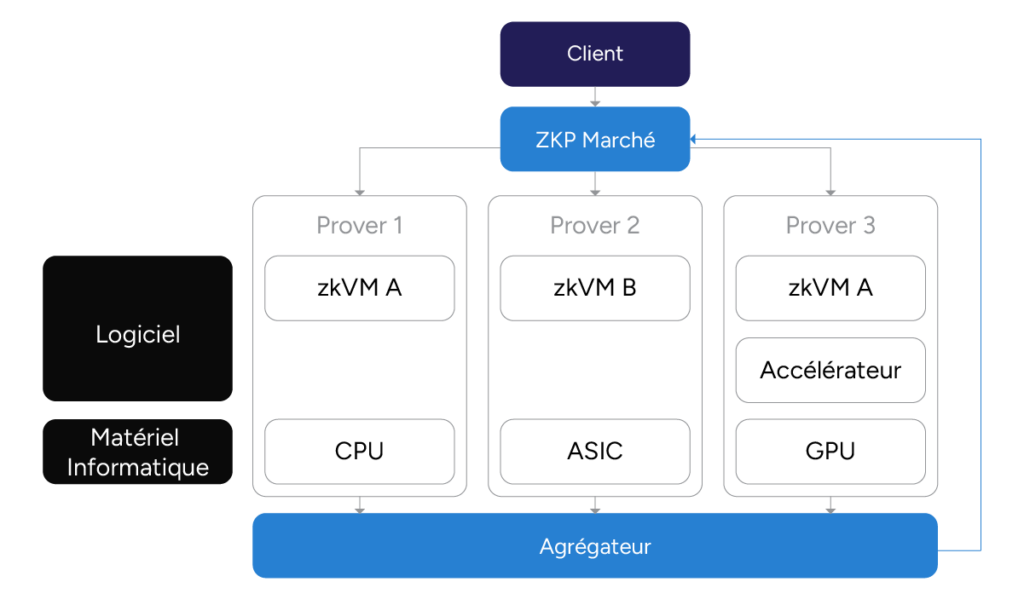

Voici une autre façon de visualiser la pile du processus de preuve :

De nos jours, toutes les principales MVDNC sont gratuites et de source libre, surtout comme moyen pour les marchés de gagner des parts de marché pour leurs produits de base. De ce fait, les MVDNC elles-mêmes sont difficiles à monétiser. Un nouveau participant fermé devra être plus efficace que les chefs de file actuels, qui peuvent subventionner le développement futur de systèmes d’appui pour l’exploitation avec d’autres secteurs d’activité comme leurs marchés de démonstrateurs. Par conséquent, nous ne savons pas encore si les MVDNC peuvent cerner la valeur économique à elles seules, mais elles pourraient se monétiser d’une manière que nous n’avions pas envisagée.

Passons maintenant à la couche du marché. Bien que les marchés soient habituellement des modèles d’affaires attrayants compte tenu de leur évolution en matière de liquidité et de capacité à composer l’offre et la demande, le caractère interchangeable des marchés des preuves reste à établir. Qu’est-ce qui empêche le parti de la demande (les demandeurs de preuve) de soumettre des demandes auprès de plusieurs marchés? Qu’est-ce qui empêche le parti de l’offre (les démonstrateurs) d’énumérer leurs services sur plusieurs marchés? Un blocage peut découler d’une spécialisation dans certains types d’offres de matériel ou d’accélérateur, ou d’une création de valeur ajoutée précise pour certains types de demandes. Le logiciel d’accélération du processeur graphique de Snarkify en est un excellent exemple, ce qui démontre à quel point une grande expertise de l’optimisation du matériel peut créer un avantage concurrentiel dans la génération de preuves. Scroll, solution de mise à l’échelle de chaîne de blocs importante, repose sur Elastic Prover de Snarkify pour près de la moitié de son volume de vérification. Tout comme la couche de MVDNC, il est tout à fait possible qu’on attribue de la valeur à cette couche, mais elle ne semble pas évidente à première vue. La possibilité d’un blocage du marché deviendra plus manifeste à mesure que les feuilles de route des principaux marchés seront rendues publiques.

La couche d’agrégation semble également précaire. Le regroupement de preuves dans d’autres devrait être une caractéristique standard d’un démonstrateur ou d’un marché solide. Comme il ne s’agit pas d’un détail dont le client initial se soucie, il ne risque pas de payer pour le service.

Les démonstrateurs individuels seront probablement très utiles, mais le marché semble mûr pour les arbitragistes. Tout comme les gens construisent des montages miniers spécialisés ou se prévalent de source d’énergie à prix moindre pour l’extraction de bitcoins, nous prévoyons que certains acteurs seront en mesure de construire du matériel personnalisé ou de localiser leurs montages dans des localités optimales. Les solutions de cette tranche devront déceler consciemment leur profil de client idéal. Est-ce une personne qui souhaite particulièrement générer des PDNC, ou une personne qui compare la valeur économique de la génération de PDNC à ses autres sources de rentabilisation de calculs?

Cela étant dit, certaines entreprises semblent s’intégrer verticalement, exécutant leur propre matériel, marché et machine virtuelle. Peut-être qu’aucune tranche individuelle n’est trop précieuse, alors la valeur évolue pour devenir un magasin général comme AWS. Le réseau de démonstrateurs de Succinct est en bêta privée, à l’image de Risc0 et de Gevolut. Par conséquent, à mesure que ces systèmes sont mis en service dans les prochains mois, nous devrons évaluer 1) le volume théorique et la valeur qui réside dans les demandes de preuve qui circulent dans ces systèmes, et 2) la composition relative des clients et des démonstrateurs.

Quoi suivre

Quantitativement :

- Quels sont le niveau et le taux de variation de K? Étonnamment, il n’existe pas de tableau de bord public dans ce domaine. Va-t-on le baisser principalement par une accélération matérielle, une accélération logicielle ou une accélération de l’architecture?

- Quel sera le volume théorique des principaux marchés de production une fois qu’ils seront en service? Quel sera le taux de changement?

Qualitativement :

- Quels sont les facteurs de demande pour la génération de PDNC sur la couche d’application en plus des déploiements de DNC?

- Comment les marchés compteront-ils distinguer l’offre de la demande?

La réponse à ces questions peut fournir certaines pistes sur la direction que prendront les PDNC dans un avenir proche. Nous ne connaissons pas encore la prochaine catégorie remarquable qui permettra d’offrir de la concision après les déploiements de DNC. Bien qu’il soit toujours difficile de prédire de nouveaux flux de valeur avant leur création, nous pouvons prédire là où des applications attrayantes feront leur apparition, en prenant en considération la nécessité sous-jacente des avantages des PDNC, à savoir la confidentialité et la concision. Les secteurs tels que les soins de santé, les finances et la technologie civique comptent sur une quantité de base de confidentialité et de concision, et, par conséquent, peuvent être des secteurs intéressants pour les applications alimentées par les PDNC, en supposant que le coût de la génération de PDNC est comparable ou inférieur à celui de leurs solutions de confidentialité actuelles.

Voici quelques idées qui pourraient bénéficier du calcul vérifié.

Finances : La confidentialité et la concision sont très propices compte tenu de la nature contradictoire des marchés financiers. Les plateformes de négociation opaques commandent déjà une part croissante du volume des négociations d’actions. Que peuvent-ils devenir s’ils deviennent capables d’offrir des garanties armées de DNC sur l’activité sans révéler des transactions propres à l’opérateur? Comment pouvons-nous accélérer la suppression et le transfert de grandes quantités de capitaux entre les banques, les courtiers et les gardiens une fois que nous pouvons effectuer une vérification succincte des actions et des flux? À titre d’exemple, ING a déjà publié un document soulignant ses recherches sur l’application de preuves de plage à divulgation nulle de connaissance (des PDNC sur une plage de données) aux besoins de CVC et LBA sans avoir à examiner les renseignements personnels sous-jacents.

Soins de santé : La recherche médicale aux États-Unis doit constamment trouver un équilibre entre l’expérimentation scientifique et le progrès, et une réglementation sévère des essais et même de l’accès aux données des patients. Les solutions actuelles nécessitent un investissement pour devenir conformes à la HIPAA (pour tout, de la création au stockage et la récupération de dossiers), pour passer par un comité d’examen de l’établissement ou pour utiliser des bases de données gouvernementales centralisées. Les DNC, et le chiffrement entièrement homomorphique, sa technologie sœur, offrent un outillage élégant qui permet aux chercheurs de calculer à l’intérieur et à l’échelle des ensembles de données sans révéler de renseignements sur les patients. La clinique Mayo a rédigé un article proposant une MVDNC axée sur les soins de santé. Ce serait un moyen pour les patients et les fournisseurs de créer des PDNC de dossiers de santé, ce qui leur permettrait d’être interexploitables dans tous les services ou autres fournisseurs.

Technologie civique : Bien entendu, les gouvernements ont naturellement besoin d’un accès haute fidélité à des renseignements sur leurs citoyens (revenu aux fins d’impôt, données démographiques pour les recensements, pièces d’identité et croyances afin de cerner les intentions de vote, etc.), et de nombreux citoyens veulent naturellement réduire au minimum la quantité de données qu’ils ont à fournir. Les budgets de DNC en matière de confidentialité peuvent offrir des occasions attrayantes aux entreprises tierces de concevoir des produits qui satisfont les deux contreparties (isoloirs sécuritaires, identifiants avec DNC pour l’achat de boissons alcoolisées, etc.). Le gouvernement de la Ville de Buenos Aires a récemment lancé QuarkID, un système d’identification décentralisé qui permet aux citoyens de stocker des renseignements personnels sur leur téléphone (âge, diplôme, abonnement à un centre de conditionnement physique, etc.), aux organisations tierces de produire et de vérifier ces identifiants et aux entreprises ou au gouvernement de recevoir des identifiants chiffrés.

Logiciel Zero-Source (ZSS) : Chaque couche de la structure de calcul moderne (des bases de données aux systèmes d’exploitation, en passant par les navigateurs et les applications) est devenue un champ de bataille pour les produits à code source libre et ceux à code source fermé d’être concurrentiels. Les fournisseurs de logiciels à code source libre citent le besoin de transparence, de coût et de liberté éditoriale pour promouvoir l’adoption de leurs outils, tandis que les fournisseurs de services à code source fermé citent la nécessité d’une saisie de valeur stable et d’une protection de la PI. Ce raisonnement est sans doute bien illustré par le discours actuel sur les modèles de base de l’intelligence artificielle. OpenAI n’accepterait jamais de vous montrer son modèle, mais vous pourriez exiger une preuve démontrant qu’il n’a jamais utilisé Mickey Mouse pour s’entraîner. Actuellement, de nombreux groupes se sont opposés à OpenAI en déclarant ceci : « nous vous montrerons les mécanismes internes du modèle afin que vous puissiez vous en convaincre vous-même », mais si OpenAI était en mesure de générer une PDNC de son modèle, les utilisateurs pourraient ne plus se soucier des mécanismes internes. Comme les coûts de démonstration des logiciels s’effondrent, quel est l’avenir du logiciel libre et gratuit par rapport à l’avenir du logiciel zéro source?

Si vous êtes un cryptographe, un développeur ou un entrepreneur dans les domaines ci-dessus ou que vous explorez activement les limites du caractère privé et succinct de la méthode de calcul, Tower Research Ventures aimerait en discuter avec vous. Veuillez écrire à l’adresse ventures@tower-research.com.

Les opinions exprimées dans ce document sont uniquement celles de l’auteur (ou des auteurs), telles qu’elles étaient au moment de leur publication initiale, et ne reflètent pas nécessairement les opinions de Tower Research Ventures LLC ou de ses affiliés. Elles ne sont pas destinées à fournir, et ne doivent pas être considérées comme, des conseils en investissement, et aucune information contenue ici ne constitue une offre d’achat ou de vente de titres, ni ne doit être utilisée comme base pour l’achat ou la vente d’un investissement. Les informations contenues ici n’ont pas été et ne seront pas mises à jour ou révisées pour refléter les informations qui pourraient devenir disponibles ultérieurement, ni pour tenir compte des circonstances existantes ou des changements survenus après la date de préparation. Certaines informations contenues dans le présent document sont basées sur des sources publiées et non publiées. L’information n’a pas été vérifiée de façon indépendante par TRV ou ses représentants, et l’exactitude ou l’exhaustivité de ces renseignements n’est pas garantie. Votre lien vers ou utilisation de tout site Web tiers se fait à vos propres risques. Tower Research Ventures décline toute responsabilité quant aux produits ou services offerts ou aux renseignements contenus sur tout site Web tiers.